基于TPM的安全可信技术研究

随着云计算、大数据、物联网的发展,越来越 多的信息系统部署到云上,尤其是关系国计民生与企业生存的基础设施和工业信息系统,倘若这些系 统中的漏洞被发现后加以利用,后果将不堪设想。传统的封堵查杀的被动防御手段,已经凸显出在技术防 护方面的不足,构建主动防御体系势在必行。可信计算的发展经历了几个阶段。最初的可信 1.0 来自计算机可靠性,主要以故障排除和冗余备份为手段,是基于容错方法的安全防护措施。可信 2.0 以可信计算组织 (TCG) 出台的 TPM1.0 为标志,主要以硬件芯片作为信任根,以可信度量、可信存 储、可信报告等为手段,实现计算机的单机保护。 不足之处在于:未从计算机体系结构层面考虑安全 问题,很难实现主动防御。我国的可信计算技术已经发展到了 3.0 阶段的“主动防御体系”,确保全程 可测可控、不被干扰,即防御与运算并行的主动免疫计算模式。可信 3.0 已经形成了自主创新的体系,并在很 多领域开展了规模应用。我国经过长期攻关,取得 了巨大的创新成果,包括:平台密码方案创新,提出了可信计算密码模块(TCM),采用 SM 系列国产密码算法,并自主设计了双数字证书认证结构; 提出了可信平台控制模块(TPCM),TPCM 作为自主可控的可信节点植入可信根,先于中央处理器 (CPU)启动并对基本输入输出系统(BIOS)进行验证;将可信度量节点内置于可信平台主板中,构成了宿主机 CPU 加可信平台控制模块的双节点, 实现信任链在“加电第一时刻”开始建立;提出可 信基础支撑软件框架,采用宿主软件系统 + 可信软件基的双系统体系结构;提出基于三层三元对等的 可信连接框架,提高了网络连接的整体可信性、安全性和可管理性。创新点可概括为:“自主密码为基础,可控芯片为支柱,双融主板为平台,可信软件 为核心,对等网络为纽带,生态应用成体系”。

(1)可信启动

本研究力图建立一套完整的可信启动方案,为UEFI,bootloader,kernel等启动阶段设计合理的、可行的信任测量和信任传递方案,借助TPM等可信硬件支持实施系统可信状态的存储和报告机制,并评估在系统运行过程中可能存在的信任损失问题,给出相应应对措施。

(2)可信度量

度量检测过程分为静态度量和动态度量两种。静态度量通常指在运行环境初装或重启时对其镜像的度量。度量是逐级的,通常先启动的软件对后一级启动的软件进行度量,度量值验证成功则标志着可信链从前一级软件向后一级的成功传递。以操作系统启动为例,可信操作系统启动时基于硬件的可信启动链,对启动链上的UEFI、loader、OS的image进行静态度量,静态度量的结果通过云上可信管理服务来验证,以判断系统是否被改动。静态度量的结果可以通过云上可信管理服务来验证,也可以通过预先储存在TCB中的度量值来验证。

动态度量则需要在程序或系统运行时动态地获取其运行的特征,例如控制流、访问模式等,再根据规则或模型分析判断系统是否运行正常。由于动态度量需要在运行时动态地获取程序的状态,并与预期正确的状态进行对比,而无法像静态度量一样通过提前获取固定程序的哈希值进行比较,其难度就相对较大,必须设计出适合于当前应用的状态提取方法与比较方法,才能在运行时对应用进行度量。

(3)TPM与零信任认证

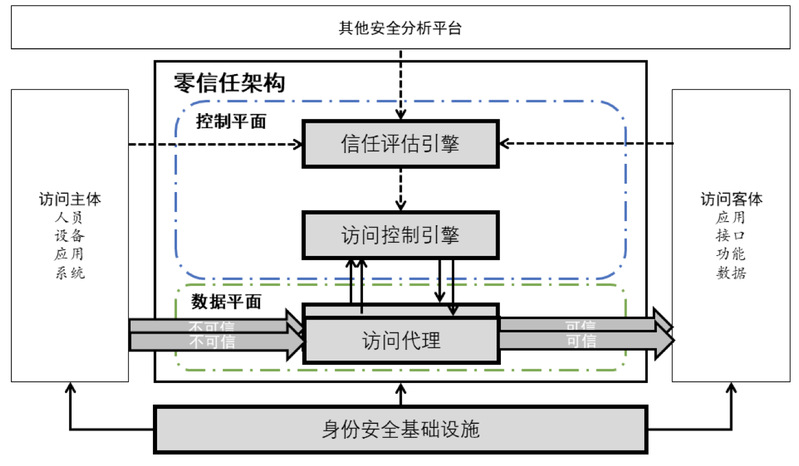

零信任的总体框架如下图所示,分为控制平面和数据平面。在主体进行访问时,由信任评估引擎进行主体信任等级评估、资源安全等级评估以及环境评估等,再由访问控制引擎根据评估数据决定是否授予访问权限,最后由访问代理建立安全访问通道完成访问。在这个过程中,需用到多种关键技术,包括具有敏捷和灵活特点的现代身份与访问管理技术、为企业构建虚拟边界的软件定义边界技术、提供更细粒度网络隔离的微隔离技术等。

在实际使用中,该安全性保障的前提是这些引擎正确运行未被攻破。如果这些相关引擎被攻击篡改,或是攻击者盗取了其他用户的身份信息并假冒身份,则零信任的架构还是无法起到预想的作用。目前对于零信任架构的使用没有重视相关引擎保护的重要性,极有可能在防御攻击中成为薄弱的一环。

本研究借助TPM来保障零信任架构中关键引擎的信息安全和计算安全,构建一套基于TPM硬件的安全增强的零信任认证架构,更好地应对新网络态势下复杂多变的内外攻击,构筑更加安全可靠的网络环境。